Professional Documents

Culture Documents

Comunicaciones Seguras Con VPN

Uploaded by

Alvaro GonzalezCopyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Comunicaciones Seguras Con VPN

Uploaded by

Alvaro GonzalezCopyright:

Available Formats

COMUNICACIONES SEGURAS CON RED PRIVADA VIRTUAL (VPN)

Ing. Vincenzo Mendillo http://vmendillo.blogspot.com Octubre 2010

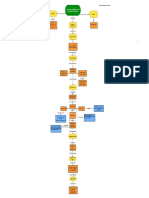

Objetivo: Familiarizarse con el establecimiento y el uso de conexiones remotas seguras mediante tecnologa VPN ( Virtual Private Network) y probar soluciones prcticas y sencillas como Proxy VPN, Hamachi y PPTP. Requisitos: Para ciertas experiencias se necesitan de 2 computadoras (una de las cuales puede ser virtual, por ejemplo mediante VMware o VirtualBox). Plataforma: Windows.

Seccin A: Introduccin

Las organizaciones requieren de buenas redes de comunicacin para sus operaciones y las grandes corporaciones acostumbraban disponer de redes propias para conectar las sedes ubicadas en distintos puntos geogrficos de forma confiable, rpida y econmica. Estas redes corporativas eran consideradas privadas por el hecho que los medios de transmisin y de conmutacin eran propiedad de la organizacin, la cual se ocupaba del diseo, instalacin, operacin y mantenimiento. Pero en las ltimas dcadas las organizaciones se encontraron bajo una fuerte presin para utilizar sus recursos con el fin de mejorar la productividad y la rentabilidad. Los gastos en telecomunicaciones representaban un alto porcentaje del total de costos, y con tendencia a crecer, por lo que hubo que empezar a evaluarlos cuidadosamente. El alto costo necesario para desplegar y mantener redes privadas fue poco a pcoo llevando a una situacin insostenible. Las lneas de larga distancia, as como los servicios conmutados, representaban un montn de necesidades diarias. El personal de soporte requerido para gestionar las complejas tecnologas de redes conllevaba un crecimiento continuo tanto en el nmero de empleados como en su experiencia. Una primera solucin fue arrendar todo o parte de los medios de transmisin a una empresa operadora, que es lo que se conoce como lneas dedicadas alquiladas ( leased lines). Pero entre los numerosos aspectos tcnicos a considerar para establecer una conexin entre los distintos puntos o sedes de una organziazacin, estaban los siguientes: Solicitar e instalar enlaces dedicados a los proveedores de servicio. Comprar, instalar y configurar equipos de acceso remoto. Monitorear los patrones de trfico sobre los puertos en los equipos de acceso remoto. Suplir suficientes puertos de acceso en relacin con la cantidad de personal que utilizaba el servicio. Mantenerse actualizado con los cambios tecnolgicos del mercado. En este contexto, el problema que se planteaba, era: cmo conseguir una solucin que no necesitara de mucho personal de soporte, que no dependiera de un solo suplidor de equipos o de un solo proveedor de servicios y lo ms importante de todo, que pudiera satisfacer las crecientes necesidades de los usuarios? La red deba estar disponible permanentemente y adems deba permitir aadir nuevos servicios y nuevos usuarios en una forma fcil y segura. La confiabilidad requera la entrega de mensajes y servicios sin demora o interrupciones y a un costo razonable. Una de las soluciones ms xitosa result ser lo que se llam VPN (Virtual Private Network), la cual es esencialmente una forma de comunicacin que usa recursos de transmisin y conmutacin compartidos, es decir pblicos (lo que no significa gratuitos). En muchos casos, la red pblica es Internet, pero tambin puede ser una red Frame Relay/MPLS de un proveedor. La esencia de esta tecnologa reside en que esa red pblica no es accesible para nadie que no deseemos, as que se convierte en una red privada virtual, ya que no es privada real. Una VPN tiene ciertas ventajas sobre una red privada real. Por ejemplo, ofrece una manera ms efectiva en trminos econmicos para incorporar en la red corporativa sitios remotos ms pequeos, los teletrabajadores y el personal mvil. Los ahorros se estiman aproximadamente entre un 20% y 40% para la interconexin de las sedes principales con sus sucursales, y un 60% u 80% para la conexin de los usuarios mviles. En los aos recientes se nota una fuerte tendencia a crear la VPN utilizando Internet, ya que as se reducen todava ms los costos y se logra conectividad global. Se habla entonces de intranet, donde se utilizan tecnologas de Internet a lo largo de la organizacin y de extranet, donde se extiende el acceso a clientes, socios, proveedores, etc. Estas son algunas de las posibles aplicaciones de las intranets y las extranets: Recursos humanos: trmites de formularios, publicaciones corporativas, capacitacin, procedimientos, gua interna de empleados.

-2Ventas: listas de precios, caractersticas de los productos, informacin sobre productos de la competencia. Finanzas: informacin financiera, burstil, procedimientos para presentacin de inversiones. Areas tcnicas: manuales de operacin y reparacin de equipos, diagramas tcnicos, procedimientos de provisin y mantenimiento de servicios. Apoyo a grupos de trabajo: seguimiento y control de proyectos (groupware). Apoyo a la gestin y toma de decisiones: informacin econmica y de negocios, datos sobre el mercado y la competencia.

El costo de un enlace WAN (por ejemplo sobre Frame Relay) para interconectar LANs corporativas se incrementa con la distancia, como se ilustra en la figura 1(a). Sin embargo, Internet puede usarse para suministrar la parte de larga distancia de la conexin y reducir substancialmente el costo de los enlaces WAN, como se muestra en la figura 1(b). Ntese que la configuracin mediante VPN usa un acceso de banda ancha (de por ejemplo 2 Mbps) para llegar al proveedor local de servicios Internet, pero la distancia es mucho menor. Los costos operativos pueden disminuir as sustancialmente.

Figura 1. Comparacin entre lnea dedicada y VPN de LAN a LAN La figura 2 muestra el caso de un empleado que se encuentra en su casa o de viaje y abre una sesin de cliente VPN con la cual se conecta a la LAN de su organizacin y usa todos los recursos compartidos de sta para trabajar.

Figura 2. Acceso remoto va VPN de usuario a LAN

-3-

La tecnologa VPN forma un tnel, es decir un canal de comunicacin seguro a travs de Internet para oficinas remotas, usuarios mviles y socios comerciales (intranet).

Figura 3. VPN desde una sucursal remota Un tnel de comunicaciones significa encapsular los paquetes que llevan un cierto protocolo (HTTP) dentro de paquetes de otro protocolo (por ejemplo SSL, PPTP o IPSec). Mediante el encapsulamiento se aade un nuevo encabezado al paquete original, y los datos se encriptan. El encapsulamiento se efecta a la entrada de tnel y el nuevo paquete viaja a travs de la red de trnsito hasta alcanzar el final del tnel, donde se remueve el encabezado, se desencriptan los datos y reaparece el paquete original. El tnel es la ruta de informacin lgica a travs de la cual viajan los paquetes encapsulados. Para los interlocutores de origen y de destino originales, el tnel suele ser transparente y aparece simplemente como otra conexin punto a punto en la ruta de acceso a la red. Los interlocutores desconocen los enrutadores, servidores proxy u otras puertas de enlace de seguridad que pueda haber entre los extremos del tnel. Un aspecto importante de las VPN por medio de Internet es que ellas enriquecen las comunicaciones, facilitando flexibilidad de comunicacin entre clientes, proveedores, socios de negocio y otros, lo cual permite a los usuarios establecer comunicacin con cualquier socio de negocio, no slo algunos. Pero Internet no est diseada para ofrecer la calidad de servicio ni la disponibilidad que se requiere en muchas aplicaciones. Estos aspectos y otros son los que se deben considerar cada vez que vayan a enviar datos importantes de una corporacin va una red en la cual nadie tiene prcticamente el control. En todo caso, si se transmite informacin sensible al retardo o urgente, VPN sobre Internet no ser la mejor solucin porque puede encontrar problemas de desempeo debido al trfico. Los requisitos para VPN basadas en Internet se puede agrupar en cuatro reas principales: compatibilidad, seguridad, disponibilidad e interoperabilidad. a) Compatibilidad Para que una VPN pueda utilizar Internet, debe ser compatible con el protocolo de Internet (IP). Resulta obvia esta consideracin con el fin de poder asignar y, posteriormente, utilizar conjuntos de direcciones IP. Sin embargo, la mayora de redes privadas emplean direcciones IP privadas o no-oficiales, provocando que nicamente unas pocas puedan ser empleadas en la interaccin con Internet. La razn por la que sucede esto es simple: la obtencin de un bloque de direcciones IP oficiales suficientemente grande como para facilitar un subnetting resulta imposible. Las subredes simplifican la administracin de direcciones as como la gestin de los routers y conmutadores, pero malgastan direcciones muy preciadas. Actualmente existen varias tcnicas con las que poder obtener la compatibilidad deseada entre las redes privadas e Internet, por ejemplo la conversin a direcciones Internet mediante NAT ( Network Address Traslation) y el empleo de tneles para encapsulamiento. En la primera de estas tcnicas, las direcciones Internet oficiales coexistirn con las redes IP privadas en el interior de la infraestructura de routers y conmutadores de las organizaciones. De este modo, un usuario con una direccin IP privada puede acceder al exterior por medio de un servidor de direcciones IP pblicas mediante la infraestructura local y sin necesidad de emplear ningn tipo de accin especial. b) Seguridad Debe considerarse seriamente la seguridad cuando se usa Internet. Las comunicaciones ya no van a estar confinadas a circuitos privados, sino que van a viajar a travs de Internet, que es considerada una red demasiado pblica para realizar comunicaciones

-4privadas. Aunque puede parecer poco probable que alguien monitoreando una lnea con un sniffer consiga capturar informacin y hacer uso de ella, ya que est encriptada, la posibilidad existe. Cuando la informacin est encriptada, se requieren claves para encriptarla y desencriptarla. Los usuarios en cada extremo deben tener las claves adecuadas. Si se est configurando una conexin con una sucursal es fcil administrar este intercambio de claves. Sin embargo, si un usuario remoto accede a la red corporativa, se necesita un modo de verificar quin es y un modo de intercambiar las claves para la encriptacin. Las claves pblicas basadas en certificados digitales y PKI son los que ms de utilizan para este propsito. c) Disponibilidad La disponibilidad viene motivada principalmente por dos variables: una accesibilidad plena e independiente del momento y del lugar, y un rendimiento ptimo que garantice la calidad de servicio ofrecida al usuario final. La calidad de servicio (QoS Quality of Service) hace referencia a la capacidad que dispone una red para asegurar un cierto grado de operacin de extremo a extremo. La QoS puede venir dada como una cierta cantidad de ancho de banda o un retardo que no debe sobrepasarse, o bien como una combinacin de ambas. Actualmente, la entrega de datos en Internet es realizada de acuerdo al mejor esfuerzo (best effort), lo cual no garantiza la calidad de servicio demandada. No obstante, en el futuro Internet ser capaz de suplir esta carencia ofreciendo un soporte para la QoS a travs de un conjunto de protocolos emergentes entre los que cabe destacar DiffServ (Differential Services), RSVP (Resource ReSerVation Protocol) y RTP (Real Time Protocol). Pero por ahora, los proveedores slo proporcionan la QoS de las VPNs haciendo uso del trfico CIR ( Committed Information Rate) en Frame Relay u otras tcnicas (ej. MPLS). d) Interoperabilidad Las implementaciones de los tres primeros requisitos han provocado la aparicin de un cuarto: la interoperabilidad. Los estndares sobre tunneling, autenticacin, encriptacin y modo de operacin ya mencionados anteriormente son de reciente aparicin o bien se encuentran en proceso de desarrollo. Por esta razn, previamente a la adquisicin de una tecnologa VPN, se debe prestar una cuidadosa atencin a la interoperabilidad de extremo a extremo. Esta responsabilidad puede residir tanto en el usuario final como en el proveedor de red, dependiendo de la implementacin deseada. Una manera de asegurar una correcta interoperabilidad radica en la eleccin de una solucin completa ofrecida por un mismo fabricante. En el caso de que dicho fabricante no sea capaz de satisfacer todos los requisitos, se debern limitar los aspectos interoperacionales a un subconjunto que englobe aquellos que sean esenciales, adems de utilizar nicamente aquel equipamiento que haya sido probado en laboratorios o bien sometido a pruebas. En cualquiera de los casos, se debern seleccionar fabricantes que se acoplen totalmente a los estndares VPN y adquirir nicamente aquel equipamiento que pueda ser actualizado tanto mediante software, firmware o mdulos plug-in, con el fin de que puedan adecuarse a futuros estndares. Una vez vista la relevancia que presentan estas cuatro reas para las VPN, se proceder a realizar una breve descripcin de los principales protocolos commente utilizados, los cuales permiten alcanzar en general unos resultados satisfactorios, principalmente en las reas de seguridad y compatibilidad. Plataformas para VPN Las soluciones VPN disponibles caen en tres categoras bsicas: hardware, software y basadas en firewall. Las soluciones de hardware casi siempre ofrecen mayor rendimiento y facilidad de configuracin, aunque no tienen la flexibilidad de las versiones por software. Dentro de esta familia se tienen a los productos de Nortel, Cisco, Linksys, Netscreen, Symantec, Nokia, US Robotics, D-link, etc. En las soluciones basadas en firewall, es ms fcil la interoperatividad y se obtiene un nivel de seguridad alto por la proteccin que brinda el propio firewall, pero quizs se pierde algo en rendimiento. Muchas veces se ofrece hardware adicional para procesar la carga VPN. Por ejemplo: Checkpoint NG, Cisco Pix. Las soluciones VPN por software son las ms configurables y son ideales cuando surgen problemas de interoperatividad. Obviamente el rendimiento es menor y la configuracin ms delicada, porque se suma el sistema operativo y la seguridad del equipo en general. Existe una gran variedad de protocolos utilizados para VPN: IPSec, PPTP, L2TP, SSL/TLS, SSH, etc. Cada uno con sus ventajas y desventajas en cuanto a seguridad, facilidad, configuracin y tipos de clientes soportados. El protocolo por excelencia para tneles seguros en redes IP es IPSec (IP Security), el cual proporciona un medio blindado para los datos que se transmiten, brindando integridad, autenticacin y confidencialidad. IPSec opera sobre la capa 3 de red y es usado en VPN por su escalabilidad y robustez, sobre todo para tneles VPN permanentes entre sitios, ms que para usuarios remotos, ya que por lo general no funciona si el usuario est detrs de un NAT. Actualmente hay una lnea de productos VPN en gran crecimiento relacionada con el protocolo SSL/TLS, que intenta hacer ms amigable la configuracin y la operacin, en contraposicin a lo complejo que resulta IPSec, ya que con SSL/TLS no hace falta instalar ningn cliente VPN (es clientless): basta con el navegador de Internet, en forma anloga a cuando uno se conecta a un banco con HTTPS.

-5-

Figura 4. VPN con SSL Por su lado IPSec representa un conjunto de mecanismos de seguridad de alta calidad y proporciona un tnel seguro para los datos a travs de la red, ofreciendo para ello un control de acceso, as como una integridad en los datos transmitidos, adems de robustos mecanismos de autenticacin y confidencialidad. Los servicios IPSec son llevados a cabo mediante el uso de dos protocolos de seguridad: Authentication Header (AH) y Encapsulating Security Protocol (ESP), as como mediante un conjunto de protocolos necesarios para la gestin de claves criptogrficas, llamado IKE (Internet Key Exchange). En las siguientes secciones se efectuarn una serie de experiencias sencillas con proxy VPN, Hamachi y PPTP. En el curso de Seguridad en Informtica y Comunicaciones se efectan experiencias prcticas con otras soluciones para VPN: SSL, OpenVPN, SSH, IPSec.

Seccin B: VPN mediante servidores proxy

Un proxy es un dispositivo que acta como un agente o intermediario para las comunicaciones. El mismo se encarga de evaluar las solicitudes de los clientes y decide cules enva y cules no. Muchas organizaciones usan un proxy local para bloquear el acceso de los empleados a sitios Web improductivos o por cualquier otro motivo. Si una peticin es aceptada, el proxy se comunica con el servidor real en nombre del cliente (el trmino proxy significa representante) y lleva cabo las peticiones de servicio del cliente al servidor externo y transmite las respuestas de ste de nuevo al cliente.

-6Por otro lado en Internet existe una gran cantidad de free proxies (ya que son por lo general gratuitos) y cuyo fin principal es evadir las restricciones del proxy local (o corporativo). Tambin se les llama proxies annimo cuando su propsito es lograr el anonimato en la navegacin. En efecto, hay situaciones en las cuales se quiere visitar un sitio Web sin dejar rastros en l, ya que existe la preocupacin de que las visitas podran quedar registradas en un archivo (log) del servidor Web y estos registros pueden contener informacin relativa a la mquina del usuario u otros datos privados. Puede obtener una lista (no tan actualizada) en http://www.proxy4free.com y http://www.aliveproxy.com. La mayora de esos proxies no estn operativos. Claro est que el administrador de la red local o el propio proveedor (ISP) puede bloquear el acceso a estos proxies para impedir su uso, lo cual se hace configurando apropiadamente los enrutadores y otros equipos de interconexin, por ejemplo como se muestra en la siguiente figura, donde el proxy acta en forma transparente o invisible para el usuario.

En este caso el usuario (cliente) es obligado a usar el proxy, quiera o no. Las peticiones a un sitio Web son interceptadas por el proxy y el usuario cree que est comuncandose directamente con el servidor Web, cuando en realidad lo est haciendo a travs del proxy. Adems as se evita el tener que configurar el navegador de los usuarios. Ntese que la trasparencia se aplica slo al cliente, ya que el servidor Web sabe que hay un proxy en el medio y ver la IP del proxy, no la del usuario. Hoy da casi todos los proxies gratuitos solo funcionan con el protocolo HTTP y se usan directamente desde el navegador introduciendo en una casilla la IP del sitio deseado. Su principal desventaja es que son lentos y no encriptan los datos. Para garantizar la confidencialidad han ido apareciendo diferentes tipos de proxy VPN, el cual crea un canal tnel seguro con el usuario remoto. El resto de la comunicacin hasta el destino final en Internet, sin embargo es sin encriptacin, tal como se muestra en la figura, que ilustra el caso de un usuario de una red inalmbrica WLAN 802.11 que se conecta de un sitio pblico.

Un hotspot (en ingls punto caliente) o Zona Wi-Fi es un rea de cobertura inalmbrica, en el que uno o varios punto de acceso (AP, Access Point) proveen conectividad a Internet desde lugares pblicos a travs de un Proveedor de Servicios de Internet Inalmbrico (WISP). La tecnologa Wi-Fi se basa en el estndar 802.11 para LAN inalmbricas (WLAN). Por lo general, el radio de cobertura de un AP es de menos de 100 metros, dependiendo del tipo de equipo y antenas que se utilicen. Este servicio puede brindarse de manera gratuita o pagando una suma que depende del proveedor. Los hotspots son cada vez ms populares y se encuentran en aeropuertos, bibliotecas, centros de convenciones, cafeteras, hoteles, universidades, etctera.

-7-

Debido a que la comunicacin es mediante ondas electromagnticas, existe la posibilidad de que sea espiada por alguien cercano con un sniffer inalmbrico. La encriptacin mediante WEP (Wired Equivalent Privacy) o WPA (Wireless Protected Access ) no garantiza necesariamente la confidencialidad, ya que se utiliza una clave compartida que pudiera ser conocida por extraos o ser crackeada. Pero adems cuando el trfico sale del AP hacia Internet, ya no viaja encriptado. En cambio un proxy VPN encripta el trfico hasta bien adentro en Internet. En resumen, las ventajas pricipales de este tipo de VPN son: A diferencia de un proxy HTTP, la conexin VPN transporta todo tipo de trfico IP, no slo HTTP. Brinda seguridad para el acceso a redes desde sitios pblicos (cybercafs, universidades, hoteles, etc.). Permite saltarse el bloqueo de ciertos sitios o aplicaciones por parte de proxies corporativos. Permite saltarse el bloqueo de aplicaciones P2P como Skype y Messenger que imponen las empresas y los propios ISP. Permite saltarse el bloqueo a ciertos sitios por parte de gobiernos que imponen censura. Facilita las compras por Internet que en algunos casos slo pueden hacerse desde EE.UU. Garantiza el nonimato completo al esconder la direccin IP real del usuario y al encriptar el trfico. Actualmente existen varias iniciativas de tipo proxy VPN, tal como Hotspot Shield, StrongVPN, AlwaysVPN, FreeVPN, AlonWeb, Steganos, algunos de los cuales son gratuitos, pero otros requieren pagar una pequea cuota mensual. La mayora de ellos, al igual que el famoso OpenVPN, utiliza SSL para hacer la comunicacin segura. SSL es encapsulado en TCP y ste en UDP, ya que UDP es un protocolo rpido y se entiende bien con NAT y firewalls. Adems se utilizan adaptadores virtuales TUN y TAP, los cuales son dispositivos de red manejados enteramente por software, a diferencia de un dispositivo de red convencional que existe fisicamente. TAP (donde tap significa literalmente toma, anlogo a un tomacorriente o una toma de agua) simula un dispositivo Ethernet que opera con tramas. TUN (abreviacin de tunnel) por otro lado simula un dispositivo que trabaja a nivel de red, con paquetes IP. Esto significa que TAP tiene la habilidad de crear redes virtuales completas, mientras que TUN crea una red virtual dividida en subredes enlazadas por conexiones punto a punto. Bridging y routing son dos mtodos de unir redes mediante VPN. Cuando un cliente se conecta via puenteo a una red remota, se le asigna una direccin IP que es parte de la subred fsica remota, de manera que parece que estuviera conectado localmente. Las configuraciones con puente necesitan una herramienta especfica del sistema operativo para enlazar un adaptador de red fsico con uno virtual TAP. En linux se utiliza brtcl. En Windows se debe seleccionar ambos el adaptador fsico y el virtual, hacerles clic con el botn derecho y seleccionar la opcin de puentear las conexiones.

Cuando un cliente se conecta via enrutamiento en lugar de puenteo, entonces usa su propia subred, separada y se levantan rutas en ambos el cliente y el gateway remoto para que los datos puedan viajar a travs de la VPN. El cliente no es necesariamente una simple PC; puede ser una subred de varias PCs. Los modos bridging y routing funcionan de manera muy similar, con la mayor diferencia siendo que una VPN que use enrutamiento no transmite paquetes de broadcast, mientras que la VPN con puenteo s lo hace. El puenteo

-8solo funciona sobre un adaptador TAP. Las ventajas de puentear son que los servicios que dependan de los broadcast van a poder funcionar (como la comparticin de archivos en Windows). No se necesita configurar rutas y soporta cualquier protocolo que pueda funcionar sobre Ethernet regular (IPv4 , IPv6, IPX, AppleTalk, etc.), pero es menos eficiente que enrutar, y su escalabilidad no es tan buena. Por su lado enrutar es ms eficiente y escalable, y permite modificar parametros como el MTU, pero los clientes Windows deben utilizar un servidor WINS para comunicarse en lugar de broadcast. En general todo software que dependa de broadcast no va a "ver" a las PCs en el otro extremo de la VPN. Solamente funciona con IPv4, pero puede funcionar con IPv6 si se configura explicitamente y tiene soporte en ambas puntas. 1. Para empezar las experiencias, compruebe el bloqueo de ciertos sitios, los cuales no se pueden ver fuera de EE.UU. por restricciones de copyright, como por ejemplo Pandora, que es una nueva modalidad de radio por Internet personalizada.

Dear Pandora Visitor, We are deeply, deeply sorry to say that due to licensing constraints, we can no longer allow access to Pandora for listeners located outside of the U.S. We will continue to work diligently to realize the vision of a truly global Pandora, but for the time being we are required to restrict its use. We are very sad to have to do this, but there is no other alternative. 2. Hulu es un competidor de YouTube y permite ver video bajo demanda con una calidad notable y su atractivo principal est en sus acuerdos con las grandes productoras que estn comenzando a publicar series, documentales e incluso pelculas para que los usuarios puedan verlas a travs de Internet. Al igual que Pandora, su uso est restringido a los EE.UU.

3. Se va a probar Hotspot Shield para obviar esta limitacin y sacar provecho de las distintas ventajas de un proxy VPN. Instale el programa que se encuentra en la carpeta Acceso Remoto del DVD o descargue la versin ms reciente. Lamentablemente no hay una versin para Linux, aunque s para MAC. Durante la instalacin, NO incluya el Toolbar ni las dems opciones que se le presentan.

-9-

4. Cierre todas las pginas Web que tenga abierta y lance el programa. En seguida el mismo intentar establecer el tnel VPN con los servidores VPN que se encuentran en EE.UU. Si lo logra luego de un rato, se mostrar una ventana en el navegador con informacin como la siguiente:

5. Si no se abre la ventana o est en blanco, haga clic con el botn derecho sobre el cono de Hotspot Shield en la barra de tareas de Windows (esquina inferior derecha) y seleccione Propiedades. 6. En caso de que no logre establecer la conexin o experimente una lentitud excesiva, pruebe a utilice alguno de los otros proxies VPN mencionados anteriormente. 7. Si logr establecer la conexin, en la ventana seleccione Details y vea informacin interesante.

-108. Ahora conctese a algunos de los sitios antes mencionados y cuyo acceso gratuito slo est permitido en ciertos pases, por ejemplo Pandora, Spotify, Hulu. Posiblemente logre entrar, ya que la conexin aparenta provenir desde EE. UU.

9. Ciertos videoclips en Youtube tambin pudieran estar bloqueados en algn momento, mostrndose el siguiente mensaje: Este vdeo no est disponible en tu pas debido a restricciones de copyright. Intente verlos a travs de Hotspot Shield, por ejemplo el videoclip de la clsica pelcula Bladerunner de 1982. 10. Puede ocurrir que Hotspot Shield frene su trfico y que lo bloquee si hace un uso excesivo de la conexin VPN. En tal caso Ud. podra intentar cambiar la direccin MAC de su tarjeta de red para que as tambin cambie su direccin IP. Una forma fcil de hacerlo es mediante MACshift, que se encuentra en la carpeta Varios de DVD. 11. El servicio de Hotspot Shield por ahora es gratuito y se mantiene gracias a un banner comercial cambiante que aparece en la parte superior de la pgina visitada, pero quizs en el futuro pase a ser comercial. Tome en cuenta que el limitado ancho de banda de la conexin eventualmente hace que el video se interrumpa.

12. En Internet Explorer puede deshabilitar la aparicin del banner en Herramientas | Administrar complementos | Habilitar o deshabilitar complementos.

13. Desde una ventana de comandos ejecute ipconfig /all y note la presencia de un nuevo adaptador Ethernet. Se trata de un dispositivo de red virtual el cual permite la creacin de tneles a nivel de capa 2, funcionando como un puente transparente.

-1114. Desde una ventana de comandos ejecute route print y note la presencia de una nueva lnea para la puerta de acceso (10.21.32.1), con menor mtrica que la puerta de acceso convencional (200.109.205.47). Qu significa eso?

15. Haga ping a un sitio cualquiera (ej. www.gmail.com o www.yahoo.com) y verifique que haya respuesta. Analice el tiempo de respuesta. Es razonablemente aceptable? Hay paquetes perdidos? 16. (Opcional). Capture los paquetes ping (ICMP) mediante un sniffer como Commview o Wireshark para verificar que efectivamente va a travs del tnel y estn encriptados. Capture primero en el adaptador Anchorfree y note que son mensajes ICMP no encriptados. Luego capture en la interfaz Ethernet fsica y observe que son paquetes UDP encriptados que usan unos puertos especficos.

17. Haga tracert a ese mismo sitio y analice el trazado de la ruta. 18. Conctese a un sitio Web cualquiera (ej. Yahoo) y verifique que puede navegar (aunque quizs con ms lentitud de lo acostumbrado). 19. Conctese a un sitio Web seguro cualquiera usando HTTPS (ej. Gmail, Banco Mercantil, CommerceBank) y verifique que tambin puede navegar (aunque quizs con ms lentitud de lo acostumbrado). 20. Desconecte la conexin VPN haciendo clic con el botn derecho sobre el cono de Hotspot Shield en la barra de tareas de Windows y seleccionando Desconectar/OFF. 21. Desde una ventana de comandos ejecute route print y note como la tabla de enrutamento cambi, regresando a su configuracin original. 22. Conctese de nuevo a algn sitio cuyo acceso no est permitido desde Venezuela, por ejemplo por ejemplo Pandora, Spotify, Hulu. Ahora ya no debera poder entrar.

Seccin C: VPN mediante Hamachi

Hamachi es una popular solucin para establecer conexiones VPN entre computadoras utilizando UDP, an en el caso difcil cuando los dos extremos se encuentren detrs de un firewall o tengan direcciones privadas mediante NAT (Network Address Traslation). Adems de su aplicacin para VPN, Hamachi es habitualmente utilizada para jugar en red y para la administracin remota de PCs. El fabricante (LogMeIn) provee servicios bsicos gratis y otras caractersticas extra pagando. Para establecer la conexin, las PCs utilizan un tercer nodo denominado "servidor mediador" que ayuda a los dos extremos la conectarse entre s y establecer el tnel VPN. La conexin misma es directa (P2P, peer to peer) y, una vez establecida, el trfico deja de fluir a travs del servidor.

-12-

Desde el punto de vista de su arquitectura, Hamachi consiste de un cluster de servidores de mediacin y el software cliente, el cual es instalado en las PCs de los usuarios. El software cliente agrega una interfaz de red virtual en la PC, la cual es utilizada para interceptar el trfico VPN saliente y entrante. El trfico saliente es cifrado y autenticado y luego es enviado al extremo VPN de destino a travs de una conexin UDP iniciada a tal efecto. Cada cliente establece y mantiene una conexin de control con el cluster de servidores. Cuando la conexin est establecida, el cliente entra en una secuencia de autenticacin, seguida de un proceso de descubrimiento y sincronizacin de estado. El paso de autenticacin de usuario autentica al cliente contra el servidor y viceversa. El descubrimiento es utilizado para determinar la topologa de la conexin a Internet del cliente, y ms concretamente para detectar la presencia de firewalls y servidores NAT. El paso de sincronizacin extrae una vista del cliente de sus redes privadas sincronizadas con los otros miembros de esas redes. Cuando un miembro de una red se conecta o se desconecta, el servidor da instrucciones a los otros nodos de la red para que inicien o detengan tneles con dicho miembro. Cuando se establecen tneles entre los nodos, Hamachi utiliza una tcnica de NAT Transversal asistido por servidor. No se ha publicado informacin detallada de cmo funciona realmente, pero se afirma que atraviesa con xito las conexiones P2P en el 95% de los casos. Este proceso no funciona en ciertas combinaciones de dispositivos NAT, que requieren que el usuario abra un puerto para la conexin. En el caso de el cliente pierda la conexin con el servidor de manera inesperada, el cliente mantiene todos sus tneles e inicia una comprobacin de sus estados. Cuando el servidor pierde una conexin de cliente de manera inesperada, se informa a los nodos clientes sobre el hecho y se espera a que inicien sus comprobaciones. Todo esto hace inmune a los tneles Hamachi frente a problemas de red transitorios en el camino entre el cliente y el servidor, y de igual modo quedan operativos en los breves intervalos de indisponibilidad completa del servidor. Hamachi utiliza algoritmos slidos y estandarizados para asegurar y autenticar los datos y su arquitectura de seguridad es abierta. La implementacin Hamachi es, sin embargo, de cdigo cerrado y no est disponible para la revisin del pblico en general. Para que el producto funcione es necesaria la mediacin del servidor, el cual es operado por LogMeIn. El servidor almacena el nombre de usuario, contrasea de mantenimiento, direccin IP esttica 5.0.0.0/8 y el token de autenticacin asociado del usuario. Para cada tnel que se establece, podra registrar la direccin IP real del usuario, tiempo de establecimiento y duracin; y lo mismo para los dems usuarios interconectados. Puesto que todos los nodos que comparten un tnel tienen acceso total de tipo LAN a otros PCs, pueden surgir problemas de seguridad si no se utilizan firewalls, como se da en cualquier situacin insegura. Las caractersticas de seguridad de un router/firewall/NAT no sirven en este caso. Pero este riesgo no es especfico de Hamachi y debe tenerse en cuenta tambin en cualquier otra VPN. 1. Instale Hamachi desde la carpeta Acceso Remoto o descargue la versin ms reciente desde http://www.logmein.com. Para ms informacin, tambin descargue la gua de iniciacin en pdf. 2. Durante el proceso de instalacin, desactive Iniciar automticamente con Windows y deshabilite Servicios vulnerables de Windows para que la PC no se vea en Mis sitios de red.

-13-

3. Adems seleccione Probar licencia comercial.

4. Una vez finalizada la instalacin, vaya a Panel de Control | Conexiones de red y note que se se ha creado un nuevo adaptador virtual llamado Hamachi.

5. Haga doble clic sobre el cono de Hamachi. A cada cliente Hamachi se le asigna una direccin IP de la red 5.0.0.0/8.

6. La subred 5.0.0.0/8 es utilizada para evitar colisiones con redes IP privadas que podran estar utilizndose. Especficamente, las redes privadas 10.0.0.0/8, 172.16.0.0/12 y 192.168.0.0/16. El bloque de direcciones 5.0.0.0/8 est reservado por IANA y no est actualmente en uso, pero no est garantizado que esto contine as en el futuro. Adems, utilizar un prefijo de red /8 crea un nico dominio de difusin (broadcast) entre todos los clientes. Esto hace posible la utilizacin de protocolos LAN que dependen de IP broadcast para descubrir y anunciar servicios sobre las redes Hamachi. 7. Ejecute Hamachi desde Windows y el programa detectar si es la primera vez que se corre, en cuyo caso se abrir un breve tutorial para que los usuarios nuevos se familiaricen con los fundamentos del programa. En el transcurso del tutorial, se proporciona una direccin IP para conectarse con Hamachi. Adems se deber permitir que el firewall (si existe), admita conexiones entrantes.

-148. El uso de Hamachi comienza con la activacin del sistema, pulsando el botn Power, luego de lo cual es asignada una direccin IP de la red 5.0.0.0/8. Esta direccin es permanente y es asignada cuando el cliente se autentica con el sistema la primera vez.

9. Ejecute IPconfig y Route print; analice la informacin desplegada. 10. Pulse en el botn Networks y podr elegir entre crear una red nueva o unirse a una red existente. Pruebe, por ejemplo, a unirse a la red de prueba test usando como contrasea secret. Si est llena y no admite usuarios adicionales, pruebe con la red Mendillo y contrasea abc123abc123. Luego seleccione Unirse a la red. 11. Si no hay problemas, el nombre de la red aparecer en la ventana principal y todos sus miembros aparecern listados debajo, pudiendo estar conectados (blanco) o desconectados (gris). El indicador de color verde indica que el cliente est activo. El nmero mximo de miembros es 16.

12. Ahora proceda a crear una nueva VPN, seleccionando el nombre y la contrasea. El nombre de la red debera ser nico y no podr superar los 64 caracteres. Elija como contrasea algo que slo usted conozca y que sea muy difcil de averiguar. Recuerde que la seguridad de su red depende de ella. No existe lmite de longitud para las contraseas.

13. Una vez hecho esto, haga clic en Crear y la nueva red aparecer ahora en la ventana de Hamachi. 14. Para continuar con las siguientes experiencias se requiere una segunda PC (u otro usuario) con Hamachi instalado. En esa segunda PC no cree una nueva VPN, sino que nase a la red anteriormente creada, introduciendo el nombre y la contrasea. Entonces en la ventana de Hamachi de cada una de las mquinas aparecer el nombre y la direccin IP de la mquina remota.

-1515. Haga clic con el botn derecho sobre la mquina remota y seleccione Ping. Debera recibir respuesta de esa mquina. Tome nota del retardo y del TTL. Deber parar Ping manualmente, ya que no termina por s solo.

16. Seguidamente seleccione Chat y podr establecer una conversacin escrita con la mquina romota. 17. Posiblemente lo ms til de una VPN sea el accesar los recursos de una mquina remota, por ejemplo compartiendo arrchivos. Para tal fin en Hamachi pulse el tercer botn (Configuracin) y seleccione Preferencias. Em la opcin Seguridad desactive Bloquear servicios vulnerables de Windows. Deber hacer esto en ambas mquinas.

18. Luego comparta alguna carpeta, por ejemplo C:\Publico.

19. Si est usando Windows Vista en vez de XP, el acceso remoto requiere nombre de usuario y contrasea (para mayor seguridad). Si no desea esta opcin, en Vista vaya a Panel de control | Centro de Redes y recursos compartidos y all desactive Uso compartido con proteccin por contrasea.

20. Si est usando Vista, mediante el Explorador de Windows seleccione la carpeta que desea compartir (ej. Publico) y con el botn derecho pulse Compartir. Luego elija a las personas con las que desea compartir. Aqu puede aadir Invitado para compartir con cualquiera.

-16-

21. En la otra mquina haga clic con el botn derecho sobre la mquina remota y seleccione la nueva opcin Examinar. Le aparecer la lista de las carpetas compartidas en la mquina remota.

22. (Opcional). Active un analizador de trfico como CommView o Wireshark. Ejecute ping y capture en la interfaz Ethernet, es decir fuera del tnel VPN. Observe que el trfico est encriptado y que viaja sobre UDP. Cul es el puerto UDP que usa cada mquina? 23. Luego ejecute ping y capture luego en la interfaz Hamachi y debera poder ver el trfico desencriptado, es decir dentro del tnel. Deber parar Ping manualmente, ya que no termina por s solo. 24. Tome en cuenta que la funcin principal de Hamachi es compartir recursos en forma segura a travs de Internet, pero no sirve para conectarse a una computadora remota y tomar control de ella. Esto se logra con una popular aplicacin para control remoto llamada VNC, que permite ver el escritorio de una mquina remota y controlarla desde otro sitio. Su uso principal es accesar a un servidor desde un cliente para fines de supervisin, diagnstico, actualizacin de software, etc. Una solucin parecida es el Escritorio remoto de Windows: usted se puede conectar a su PC en la casa desde la oficina o mientras se encuentra de viaje, lo mismo que si estuviera sentado delante de ella. Sin embargo la limitacin principal de esas soluciones es que la direccin IP de la mquina controlada debe ser visible desde la mquina que la controla. Se presentan problemas si la mquina controlada est detrs de un NAT ( Network Address Traslation) y tiene una direccin interna (ej. 192.168.1.10). Adems los firewalls perimetrales a menudo bloquean el puerto requerido e impiden la conexin. LogMeIn es una ingeniosa herramienta de control remoto que logra atravesar NAT y firewalls ya que utiliza puertos UDP en vez de puertos TCP y el trfico de control pasa a travs de un gateway central. Pero si usted prefiere VNC o el Escritorio remoto de Windows puede hacerlo a trevs del tunel VPN creado con Hamachi. 25. Para probar el Escritorio remoto de Windows, seleccione Programas | Accesorios | Conexin a Escritorio remoto. 26. Oprima la tecla Opciones para configurar el tamao de la pantalla, la informacin de inicio de sesin automtico y las opciones de rendimiento. En la casilla Equipo, escriba el nombre o la direccin IP de Hamachi de la mquina remota en el que est habilitado Escritorio remoto y para el que tenga permisos de Escritorio remoto. 27. Para habilitar Escritorio remoto en la mquina remota abra Sistema en el Panel de control y en la ficha Remoto, active la casilla de verificacin Permitir a los usuarios conectarse remotamente a este equipo . Seleccione los usuarios remotos que pueden conectarse al equipo. El Administrador tiene autorizado el acceso remoto y puede usar su cuenta y su contrasea para esta prctica, pero no es lo ms aconsejable en un caso real, como se explic antes. El usuario Invitado (Guest) no puede usar este servicio ya que la contrasea para este servicio no puede estar en blanco. 28. Haga clic en Conectar. Si est activado Firewall de Windows, Asistencia remota abrir temporalmente los puertos requeridos.

-1729. Si felizmente logra conectarse, aparecer el cuadro de dilogo Iniciar sesin en Windows. En ese cuadro, escriba su nombre de usuario, su contrasea y el dominio (si es necesario) y, a continuacin, haga clic en Aceptar. Utilice la cuenta de administrador sin no lograr entrar con otra cuenta. 30. Se abrir la ventana Escritorio remoto con la configuracin de escritorio, archivos y programas del equipo de la oficina. El equipo remoto oficina permanecer bloqueado. Nadie podr trabajar en es equipo sin una contrasea ni podr ver el trabajo que usted realiza de forma remota. 31. Para cerrar y finalizar la sesin de Escritorio remoto, desde el cliente haga clic sobre X en la parte superior de la ventana. Desde el servidor simplemente introduzca la contrasea de la cuenta de usuario. 32. Finalmente desconctese de la VPN y cierre Hamachi.

Seccin D: VPN mediante PPTP en Windows (opcional)

PPTP es un protocolo de red desarrollado por Microsoft que permite la realizacin de transferencias seguras desde clientes remotos a servidores emplazados en redes privadas, empleando para ello tanto lneas telefnicas conmutadas como Internet. En el escenario tpico de PPTP, el cliente establece una conexin con un servidor de acceso a red (NAS), empleando para ello el protocolo PPP. Una vez conectado, el cliente establece una segunda conexin con el servidor PPTP el cual estar situado en la red privada. Dicho servidor es utilizado como intermediario de la conexin, recibiendo los datos del cliente externo y transmitindolos al correspondiente destino en la red privada. PPTP encapsula los paquetes PPP en datagramas IP. Una vez que los datagramas llegan al servidor PPTP, son desensamblados con el fin de obtener el paquete PPP y desencriptados de acuerdo al protocolo de red transmitido. PPTP soporta los protocolos de red IP, IPX, y NetBEUI. Se utiliza una versin modificada del Generic Routing Encapsulation (GRE) para encapsular los paquetes PPP como datos para el tnel, de forma que estos puedan viajar cifrados y comprimidos.

Estructura de un paquete PPTP El protocolo GRE est descrito en la RFC 2748 y es muy utilizado para transportar protocolos IP y no IP entre 2 sitios. Posee el siguiente encabezado: 1 C 13 Reserved 16 Version 32 Protocol type Reserved

Checksum (optional)

PPTP usa el puerto TCP 1723 y adems usa GRE ( Generic Route Encapsulation) para el mantenimiento del tnel. GRE tiene el identificador de protocolo 47 en el paquete IP. PPTP especifica adems una serie de mensajes de control con el fin de establecer, mantener y terminar el tnel PPTP. Estos mensajes son transmitidos en paquetes de control en el interior de segmentos TCP. La autenticacin PPTP est basada en el sistema de acceso de Windows, en el cual todos los clientes deben proporcionar su login y password. La autenticacin remota de clientes PPTP es realizada empleando los mismos mtodos de autenticacin utilizados por cualquier otro tipo de servidor de acceso remoto (RAS). En el caso de Microsoft, la autenticacin utilizada para el acceso a los RAS permite los protocolos CHAP, MS-CHAPv2, y PAP. Los accesos a los recursos NTFS o a cualquier otro tipo, precisa de los permisos adecuados, para lo cual resulta recomendable utilizar el sistema de archivos NTFS para los recursos de archivos a los que deben

-18acceder los clientes PPTP. En cuanto a la encriptacin de datos, PPTP utiliza el proceso de encriptacin de secreto compartido en el cual slo los extremos de la conexin comparten la clave. La longitud de dicha clave puede ser 128 bits o 40 bits. El sistema operativo Windows XP permite que la PC funcione como cliente o como servidor VPN, as que el usuario mediante su PC se puede conectar en forma segura desde un sitio pblico con otra PC remota de la casa o a la oficina. Como servidor VPN, Windows XP/Vista acepta una sola conexin tipo PPTP entrante. En comparacin, Windows Server 2003 soporta hasta 1.000 conexiones PPTP y hasta 1.000 conexiones L2TP/IPSec. Para las siguientes experiencias se requieren 2 PC equipadas con Windows XP/Vista y que pueden estar en la misma red o en redes distintas. 1. Compruebe que hay conectividad entre el cliente y el servidor mediante ping. Tome en cuenta que el servidor VPN debe ser visible desde el cliente VPN, es decir que el servidor no est detrs de un NAT ( Network Address Traslation) o un firewall que bloquee el protocolo GRE y puerto TCP 1723 que utiliza PPTP. 2. Si dispone de Windows Vista, salte al punto 5. En la PC con Windows XP que va a actuar como servidor VPN, proceda a crear una conexin entrante mediante Inicio | Panel de Control | Conexiones de Red | Crear una conexin nueva . Aqu seleccione Configurar una conexin avanzada y contine.

3. En Dispositivos de conexiones entrantes, no seleccione ninguno de los que aparecen.

4. En la siguiente ventana, seleccione Permitir conexiones privadas virtuales.

-19-

5. Si dispone de Windows Vista, vaya a Inicio | Panel de Control | Redes e Internet | Centro de redes y recursos compartidos | Administrar conexiones de red. Luego seleccione Archivo | Nueva conexin entrante. 6. Seguidamente seleccione los usuarios permitidos (por ejemplo Invitado). Aqu tambin puede agregar nuevos usuarios (por ejemplo VPN con contrasea abc123). La cuenta de Administrador e Invitado tambin sirven, pero no son recomendables para el acceso remoto por razones de seguridad. (Por qu?).

7. En Software de red seleccione TCP/IP.

8. En Propiedades de TCP/IP seleccione Permitir a quienes llaman tener acceso a mi red de rea local . De este modo tendrn acceso a los recursos de las otras PCs en la LAN y eventualmente a Internet (a travs del tnel).

9. Tambin en Propiedades seleccione Especificar direcciones IP (por ejemplo 192.168.11.200 hasta 210) para que as se asignen direcciones IP temporales a los usuarios que se conectan al equipo. (En Windows XP se puede conectar un solo usuario a la vez).

-20-

10. Si en cambio selecciona Asignar automticamente direcciones TCP/IP usando DHCP pero no hay ningn servidor DHCP disponible, la funcin APIPA de Windows (Automatic Private IP Addressing) asigna una direccin IP aleatoria (169.254.xxx.xxx). 11. Una vez completado el procedimiento de crear una conexin entrante, sta aparecer en Conexiones de red. Haga clic con el botn derecho para ver sus propiedades.

12. Ahora del lado de la PC que va a actuar como cliente VPN, proceda a crear en Windows XP una conexin mediante Panel de Control | Conexiones de Redes | Asistente para conexin nueva . Seleccione Conectarse a la red de mi lugar de trabajo y luego Conexin de red privada virtual.

13. Si dispone de Windows Vista, vaya a Inicio | Panel de Control | Redes e Internet | Centro de redes y recursos compartidos | Configurar una conexin o red. Aqu seleccione Conectarse a un rea de trabajo. 14. Ponga un nombre a la conexin y el nombre o la direccin IP del servidor VPN.

15. Como nombre de usuario, ponga el de un usuario autorizado en la otra PC (ej. VPN) y su contrasea (ej. abc123abc123).

-21-

16. En Propiedades, active Mostrar conos al conectar. 17. Finalmente intente establecer la conexin VPN pulsando Conectar. 18. Si todo sale bien, la conexin VPN debera establecerse bastante rpidamente. En caso de que no logre establecerla, puede buscar la posible causa ejecutando Netsh en una ventana de comandos del servidor VPN. Este programa permite, de forma local o remota, mostrar o modificar la configuracin de red de un equipo. Una vez en Netsh, puede cambiar al contexto que contiene el comando que desea utilizar. Los contextos disponibles dependen de qu componentes de red haya instalado. Por ejemplo, si escribe ras, ir al contexto de RAS (Remote Access Server) y si aqu escribe show, ver los comandos disponibles (ej. show client). 19. Si logra establecer la conexin VPN, la mquina del cliente VPN se convierte en parte de la LAN remota, perdiendo eventualmente conectividad con la LAN local y en consecuencia con Internet (a menos que en la LAN remota el servidor DHCP suministre la direccin de la puerta de enlace y el DNS). Esto se puede notar con la caida de servicios el lnea como el Messenger. 20. Haga clic con el botn derecho sobre la conexin VPN de la mquina cliente y seleccione Estado | Detalles. Note el tipo de cifrado (MPPE 128), es decir Microsoft Point to Point Encryption con clave de 128 bits. MPPE usa el algoritmo RSA RC4 para encriptar. Note el protocolo de autenticacin MS-CHAPv2, el cual se basa en un sistema de desafo-respuesta que en principio se puede violar mediante mtodos de ataque fuera de lnea, usando fuerza bruta o basndose en diccionarios, por lo que MS-CHAPv2 no es un mtodo totalmente seguro.

21. Note la direccin IP del servidor y del cliente. Esas direcciones son virtuales y temporales, siendo suministradas por el propio servidor VPN o por un servidor DHCP del otro lado del tnel. Es importante darse cuenta que para que el cliente VPN pueda tener acceso a los recursos de la Intranet, la direccin IP asignada al cliente VPN debe pertenecer a la misma subred de la Intranet.

22. Desde una ventana de comandos de la mquina cliente ejecute ipconfig y observe la presencia de un nuevo adaptador PPP (temporal) con la direccin IP virtual.

-2223. Ejecute route print y observe la nueva tabla de enrutamiento. Note como ahora el trfico se va por el tnel, ya que tiene una mtrica menor. 24. Trate de navegar por Internet desde la mquina cliente y quizs no pueda. Analice los resultados de ipconfig y route print para entenderlo. Cmo lo podra solucionar? 25. Un caso interesante que se presenta es cuando el servidor VPN en la casa u oficina del usuario est conectado directamente a un servicio de banda ancha como ABA de CANTV. En tal caso si se configura el servidor VPN para que asigne automtica mente direcciones TCP/IP usando DHCP, entonces los 2 extremos del tnel adquirirn direcciones IP pblicas virtuales (por ejemplo 200.109.206.237). 26. Un problema para establecer la conexin VPN con PPTP es averiguar la direccin IP real del servidor VPN, la cual puede ser dinmica. Para tal fin se podra utilizar el servicio gratuito dynDNS para nombres de dominio. Pero si el servidor VPN se encuentra detrs de un router con NAT, claramente no se logra establecer la conexin. 27. A continuacin se va a verificar que los datos estn realmente encriptados, capturndolos mediante un analizador de trfico como CommView o Wireshark/Ethereal. 28. Active la captura de datos y haga ping a la direccin virtual del servidor VPN. Pare la capture y analice los datos. Observe los datos que estn cifrados y encapsulados con PPTP. Vea los headers GRE y PPP y analice la estructura de los campos en base a la figura siguiente y a la informacin contenida en RFC1701 y RFC2637.

29. Haga ping a la direccin real del servidor VPN. En este caso el trfico no est encriptado porque se va por fuera de tnel. Lo puede comprobar si ejecuta route print y analiza en detalle la tabla de enrutamiento. 30. Es posible activar un log de las conexiones remotas para llevar un registro de uso o para resolver problemas de conectividad. Para tal fin desde una ventana de comandos ejecute: netsh ras set tracing ppp enabled 31. Cierre la conexin VPN y vuelva a establecerla. Analice el contenido del archivo \Windows\Tracing\PPP.log. 32. Debido a que el log se hace muy voluminoso con el tiempo, es conveniente desactivarlo con el comando: netsh ras set tracing ppp disabled

Seccin E: VPN mediante PPTP en Linux (opcional)

Actualmente la mayora de las distribuciones de Linux tienen un buen soporte para PPTP. En las siguientes experiencias se va a utilizar Ubuntu versin 8.10 o superior como cliente VPN. Como servidor VPN se va a utilizar Windows XP/Vista (el mismo que se utiliz en la seccin anterior). Pero si usted desea utilizar un servidor VPN bajo Linux, podra instalar y configurar pptpd mediante el comando apt-get install pptpd. La configuracin de pptpd es relativamente compleja, por lo cual se recomienda primero familiarizarse con el servidor VPN bajo Windows. 1. Haga clic sobre el cono de Network Manager que se encuentra en la barra superior derecha de Ubuntu y all seleccione Conexiones VPN | Configurar VPN.

-232. En la nueva ventana que se abre, seleccione la pestaa VPN y pulse el botn Aadir.

3. Si el botn Aadir est habilitado, salte al punto 7. 4. Vaya a Sistema | Administracin | Gestor de Paquetes Synaptics y en Configuracin | Repositorios marque Software libre mantenido por la comunidad (universe).

5. Pulse el botn Recargar (lo cual lleva algn tiempo) y luego mediante Editar | Buscar encuentre el paquete network-manager-pptp. Posiblemente no aparezca si est usando un Live-CD de Ubuntu en vez de una instalacin en el disco duro.

6. Marque e instale el paquete, pulsando Aplicar lo cual lleva algn tiempo. Normalmente no hace falta reiniciar Network Manger ni Ubuntu. 7. Haga clic sobre el cono de Network Manager que se encuentra en la barra superior derecha de Ubuntu y all seleccione Conexiones VPN | Configurar VPN. 8. Bajo la pestaa VPN pulse el botn Aadir.

-24-

9. Seguidamente elija PPTP como tipo de conexin VPN y pulse el botn Create.

10. En los datos de la conexin VPN, edite el nombre la de la conexin (ej. Conexin VPN-PPTP), instroduzca la direccin o el nombre de la pasarela y del usuario. La pasarela es el servidor VPN que utiliz en la seccin anterior (ej. 200.109.204.79). Deje la contrasea en blanco.

-2511. Pulse Avanzado y marque la opcin Usar cifrado punto a punto (MPPE). Pulse Aceptar dos veces. 12. Ahora intente conectarse haga clic sobre el cono de Network Manager que se encuentra en la barra superior derecha de Ubuntu. Seleccione Conexiones VPN | Conexin VPN-PPTP. Introduzca la contrasea cuando se le pida. (La cuenta Invitado no posee contrasea y no funcionara en este caso).

13. Si todo sale bien bien, se establecer la conexin VPN y el cono de Network Manager aparecer con un candado. En caso contrario, investigue en Internet sobre cmo solucionar el problema. 14. Puede verificar que los datos estn realmente encriptados, capturndolos mediante un analizador de trfico como Wireshark en Ubuntu o en Windows. En el caso de Ubuntu, deber instalarlo. Puede consultar la gua de prctica sobre Captura y Anlisis de Datos en Linux si no sabe cmo hacerlo. 15. Para deconectarse de la VPN haga clic sobre el cono de Network Manager y seleccione Conexiones VPN | Desconectar VPN.

Seccin F: Informe

Elabore un informe de no menos de 8 pginas donde se reportan las experiencias ms relevantes, se analizan los resultados obtenidos, finalizando con conclusiones y eventuales recomendaciones. El informe debe ser individual y redactado con palabras propias; no se permite repetir el texto del material que se encuentra en esta gua, en Internet o en otras fuentes. Debe contener un resumen de las actividades realizadas, con ejemplo de resultados. Deben analizarse y discutirse esos resultados, en particular si se presentaron problemas o aspectos inesperados. Tambin deben incluirse las conclusiones y eventuales recomendaciones. Los informes deben enviarse regularmente al profesor a lo largo del curso, mediante el correo electrnico. Sern penalizadas las entregas retrasadas y no se aceptarn entregas muy retrasadas. Adems NO se aceptarn informes entregados todos juntos los ltimos das de finalizacin del curso.

You might also like

- Ia091201 PX2D3 Id06103Document18 pagesIa091201 PX2D3 Id06103Alvaro GonzalezNo ratings yet

- Ia091201 PX2D3 Id06013Document15 pagesIa091201 PX2D3 Id06013Alvaro GonzalezNo ratings yet

- Ia091201 PX2D3 Id06103Document18 pagesIa091201 PX2D3 Id06103Alvaro GonzalezNo ratings yet

- Memoria DescriptivaDocument10 pagesMemoria DescriptivaAlvaro GonzalezNo ratings yet

- HS011201 CH0D3 TD06001Document2 pagesHS011201 CH0D3 TD06001Alvaro GonzalezNo ratings yet

- Presentación Análisis Estratégico g5 01-05-2010-2Document17 pagesPresentación Análisis Estratégico g5 01-05-2010-2Alvaro GonzalezNo ratings yet

- HS011201 CH0D3 TD11004Document9 pagesHS011201 CH0D3 TD11004Alvaro GonzalezNo ratings yet

- HS011201 CH0D3 TD06001Document4 pagesHS011201 CH0D3 TD06001Alvaro GonzalezNo ratings yet

- Presentación Análisis Estratégico g5 01-05-2010-2Document17 pagesPresentación Análisis Estratégico g5 01-05-2010-2Alvaro GonzalezNo ratings yet

- ARTÍCULO DEL TRABAJO ESPECIAL DE GRADO en Dos Columnas3Document16 pagesARTÍCULO DEL TRABAJO ESPECIAL DE GRADO en Dos Columnas3Alvaro GonzalezNo ratings yet

- Red de fibra óptica en subestación NirguaDocument44 pagesRed de fibra óptica en subestación NirguaAlvaro Gonzalez100% (1)

- Po-110-001 - Vision, Mision, ValoresDocument13 pagesPo-110-001 - Vision, Mision, ValoresAlvaro GonzalezNo ratings yet

- Mantenimiento y Montaje de Equipos Informáticos - Tema 9 - Texto Completo - WikilibrosDocument3 pagesMantenimiento y Montaje de Equipos Informáticos - Tema 9 - Texto Completo - WikilibrosLuis Enrique Ramírez LópezNo ratings yet

- Curso SIG ArcCatalog 40Document6 pagesCurso SIG ArcCatalog 40shayro aliagaNo ratings yet

- CriptografiaDocument12 pagesCriptografiaDesconocidoNo ratings yet

- Fundamentos CristianosDocument107 pagesFundamentos CristianosAraceli Mendoza Torres100% (1)

- El Metodo Cientifico en El Desarollo de Protesis.: Una Extencion Artificial para Remplazar La RealDocument1 pageEl Metodo Cientifico en El Desarollo de Protesis.: Una Extencion Artificial para Remplazar La RealCynthia Herrera OchoaNo ratings yet

- Impacto de La Inteligencia Artificial en La Educacion UniversitariaDocument12 pagesImpacto de La Inteligencia Artificial en La Educacion Universitariacabezask17No ratings yet

- Cap 14Document28 pagesCap 14Emil AcevedoNo ratings yet

- Linea Del Tiempo Revolución DigitalDocument1 pageLinea Del Tiempo Revolución DigitalALBION QUEENNNo ratings yet

- Folleto Phasor XSDocument4 pagesFolleto Phasor XSsebiondNo ratings yet

- Arquitectura SWDocument24 pagesArquitectura SWCurtis AdriánNo ratings yet

- 2 2 Modelo de Carta de Recomendacion Personal 16Document4 pages2 2 Modelo de Carta de Recomendacion Personal 16garo graffNo ratings yet

- POQuimicaDocument25 pagesPOQuimicaPatricia Castro SanchezNo ratings yet

- Como Usar El Tester para Fuentes de Poder de ComputadoraDocument3 pagesComo Usar El Tester para Fuentes de Poder de ComputadoracasiguanaNo ratings yet

- Crucigrama ComunicacionesDocument2 pagesCrucigrama ComunicacionesDanielNo ratings yet

- Viaje PlacenteroDocument4 pagesViaje PlacenteroaliramboNo ratings yet

- Adobe IllustratorDocument3 pagesAdobe IllustratorJorge IdumaNo ratings yet

- Sesion de Aprendizaje de Ciencia y Tecnologia Viernes 31 de MarzoDocument10 pagesSesion de Aprendizaje de Ciencia y Tecnologia Viernes 31 de MarzoGabriela Alemán Monzon100% (1)

- Nivel de ServicioDocument7 pagesNivel de ServicioGera Calero ValverdeNo ratings yet

- Bioetica en La AgriculturaDocument25 pagesBioetica en La Agriculturajesus1807No ratings yet

- Relacion Medico-Paciente LibroDocument120 pagesRelacion Medico-Paciente Libroedwin quispelaya100% (2)

- Syllabus Del Curso Pedagogía en Entornos VirtualesDocument8 pagesSyllabus Del Curso Pedagogía en Entornos VirtualesDIANA FORERONo ratings yet

- Capacitacion Tradicional Vs Capacitacion OnlineDocument15 pagesCapacitacion Tradicional Vs Capacitacion OnlineIsrael SalazarNo ratings yet

- Es U2 Parte1 Camilocarmona FranciscoperezDocument10 pagesEs U2 Parte1 Camilocarmona FranciscoperezfranciscoptNo ratings yet

- App Nivel de BurbujaDocument17 pagesApp Nivel de BurbujaInformación Bilingüe El PradoNo ratings yet

- Paq 6 - Corte Al 30.11.23 Todo C Filtrado Uat Norma - BajadoDocument478 pagesPaq 6 - Corte Al 30.11.23 Todo C Filtrado Uat Norma - BajadoPaola Marchan PalaciosNo ratings yet

- Clase No 3 2do Parcial Prog2 08092020Document11 pagesClase No 3 2do Parcial Prog2 08092020luisNo ratings yet

- Impacto Tecnología EducaciónDocument2 pagesImpacto Tecnología EducaciónPercy Romero SamanNo ratings yet

- 8.3.1.3 Packet Tracer - Skills Integrated ChallengeDocument2 pages8.3.1.3 Packet Tracer - Skills Integrated Challengegabriela ugaldeNo ratings yet

- Evidencia 1.2 Mapa MentalDocument5 pagesEvidencia 1.2 Mapa MentalDanyel ZavalaNo ratings yet

- Las Siete Leyes Del CaosDocument7 pagesLas Siete Leyes Del Caosjoaquijada0% (1)